„Trickbot“ botnetas pasaulyje žinomas dėl vykdytos kenkėjiškos veiklos, kuomet iš vartotojų kompiuterių buvo vagiami prisijungimo duomenys, o pastaruoju metu „Trickbot“ buvo naudojamas vykdant išpirkos reikalaujančias atakas. Kenkėjiška programa pastaruoju metu buvo aptinkama ir Lietuvoje – IT specialistai perspėja, į ką atkreipti dėmesį, siekiant išvengti šios ir panašių programų atakų.

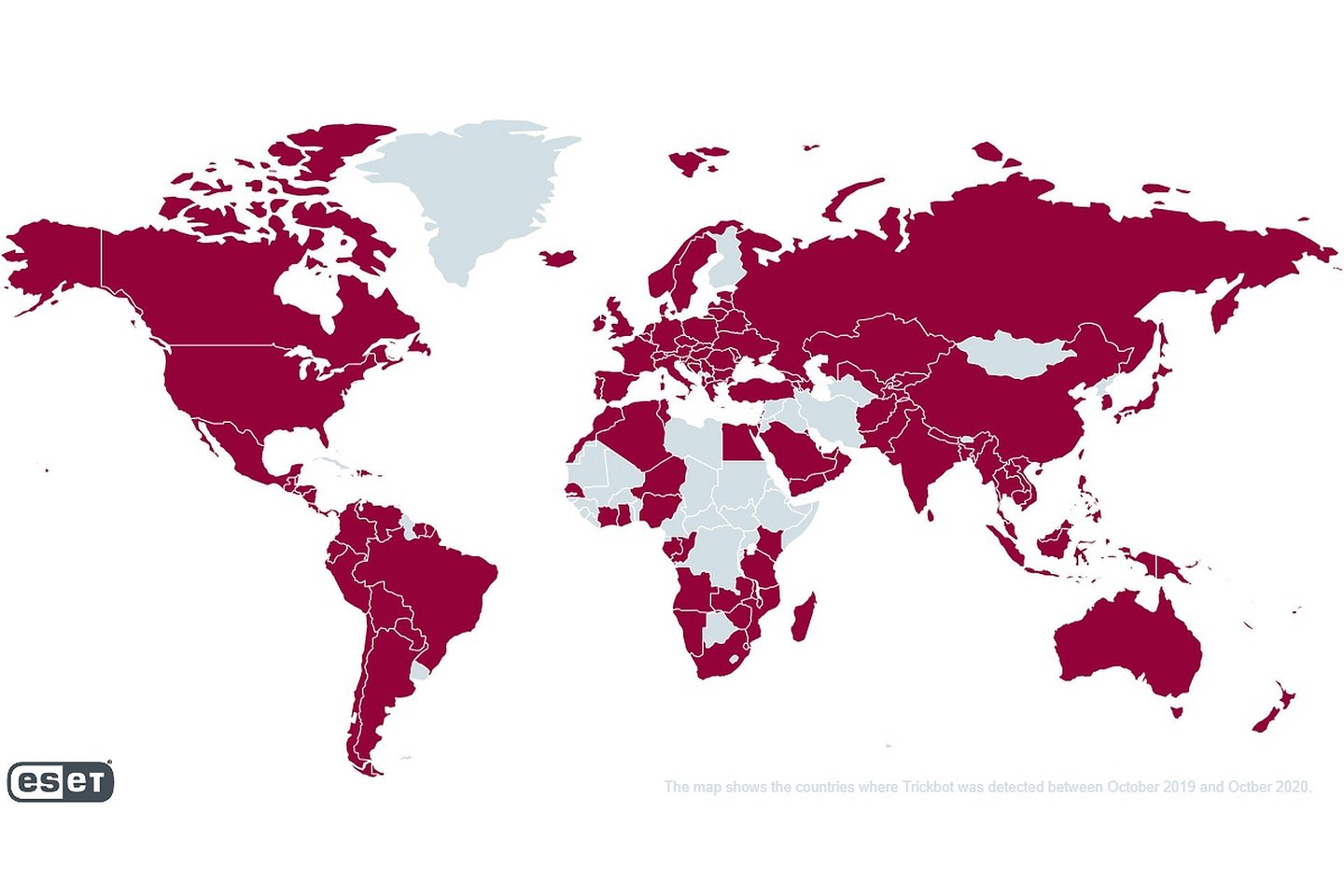

Tyrėjai šio botneto veiklą stebėjo nuo pat pirminio jo aptikimo, kuris fiksuojamas 2016 metų pabaigoje. Šiemet ESET „botnet tracker“ botnetų sekimo platforma išanalizavo daugiau nei 125 000 kenksmingų pavyzdžių ir atsisiuntė bei iššifravo daugiau nei 40 000 konfigūracijos failų, kuriuos naudojo skirtingi „Trickbot“ moduliai. Tai leido atlikti nuodugnią analizę ir išsiaiškinti, kiek skirtingų C&C serverių naudojo šis botnetas.

Tyrimą vykdė kenkėjiškų programų tyrimų laboratorijos vadovas Jean-Ian Boutin, kuris dalinosi savo įžvalgomis apie šį neeilinį kenkėją: „Per tuos metus, kuomet sekėme „Trickbot“ botneto veiklą, apie šio botneto sukeliamus padarinius buvo pranešama nuolatos, todėl galima teigti, kad tai vienas didžiausių ir ilgiausiai gyvavusių botnetų. „Trickbot“ yra viena iš labiausiai paplitusių bankinių kenkėjiškų programų šeimų, kelianti grėsmę interneto vartotojams visame pasaulyje „, – aiškina J. L. Boutin.

Aktyviai veikė ir Lietuvoje

Per savo gyvavimo laikotarpį, ši kenkėjiška programa plito įvairiais būdais. Neseniai buvo pastebėta, kad „Trickbot“ ėmė veikti kito žinomo kompiuterinio viruso „Emotet“ pažeistas sistemas. Bankinis trojanas „Emotet“ pasižymi agresyvia technika bandant įsibrauti į kompiuterius ir išmaniuosius įrenginius. Anksčiau „Trickbot“ kenkėjišką programinę įrangą jos operatoriai dažniausiai naudodavo kaip bankininkystės trojaną, kuris iš internetinių banko sąskaitų perimdavo prisijungimo duomenis ir bandydavo atlikti apgaulingus pavedimus.

Vienas iš seniausiai sukurtų papildinių leidžia „Trickbot“ naudoti žiniatinklio injekcijoms – tai metodas, leidžiantis kenkėjiškai programai dinamiškai pakeisti tai, ką mato pažeistos sistemos vartotojas, lankydamasis konkrečiose svetainėse. „Trickbot“ pakenkti internetinių svetainių adresai dažniausiai priklausydavo finansinėms institucijoms.

„ESET Lietuva“ IT inžinierius R.Liubertas rekomenduoja tiek namų vartotojams, tiek įmonių IT administratoriams pasirūpinti, kad darbo vietose būtų naudojamas ne tik naujausios versijos saugumo sprendimas, bet ir atnaujinamos operacinės sistemos, kadangi „Trickbot“ kenkėjas dažniausiai į įrenginius patekdavo per pasenusias „Windows“ operacines sistemas: „Pasenusi programinė įranga – grėsmė neatpažinti žaibišku greičiu plintančius kenkėjus bei prarasti duomenis.

Rekomenduojama rinktis pažangius saugumo sprendimus, kurie atpažįsta sukčiavimo atakas ir užkerta kelią išpirkos reikalaujantiems virusams, bei kenkėjams, plintantiems per netikras internetines svetaines. Bazinės įrenginių apsaugos jau seniai nebepakanka – būtina rinktis interneto apsaugos sprendimus tiek kompiuteriams, tiek išmaniesiems telefonams. Pastarųjų apsauga yra itin aktuali, nes vis daugiau vartotojų naudojasi mobiliąja bankininkyste, telefone tikrina el. paštą, apsipirkinėja ir atlieka begalę kitų svarbių operacijų“, – komentavo R.Liubertas.

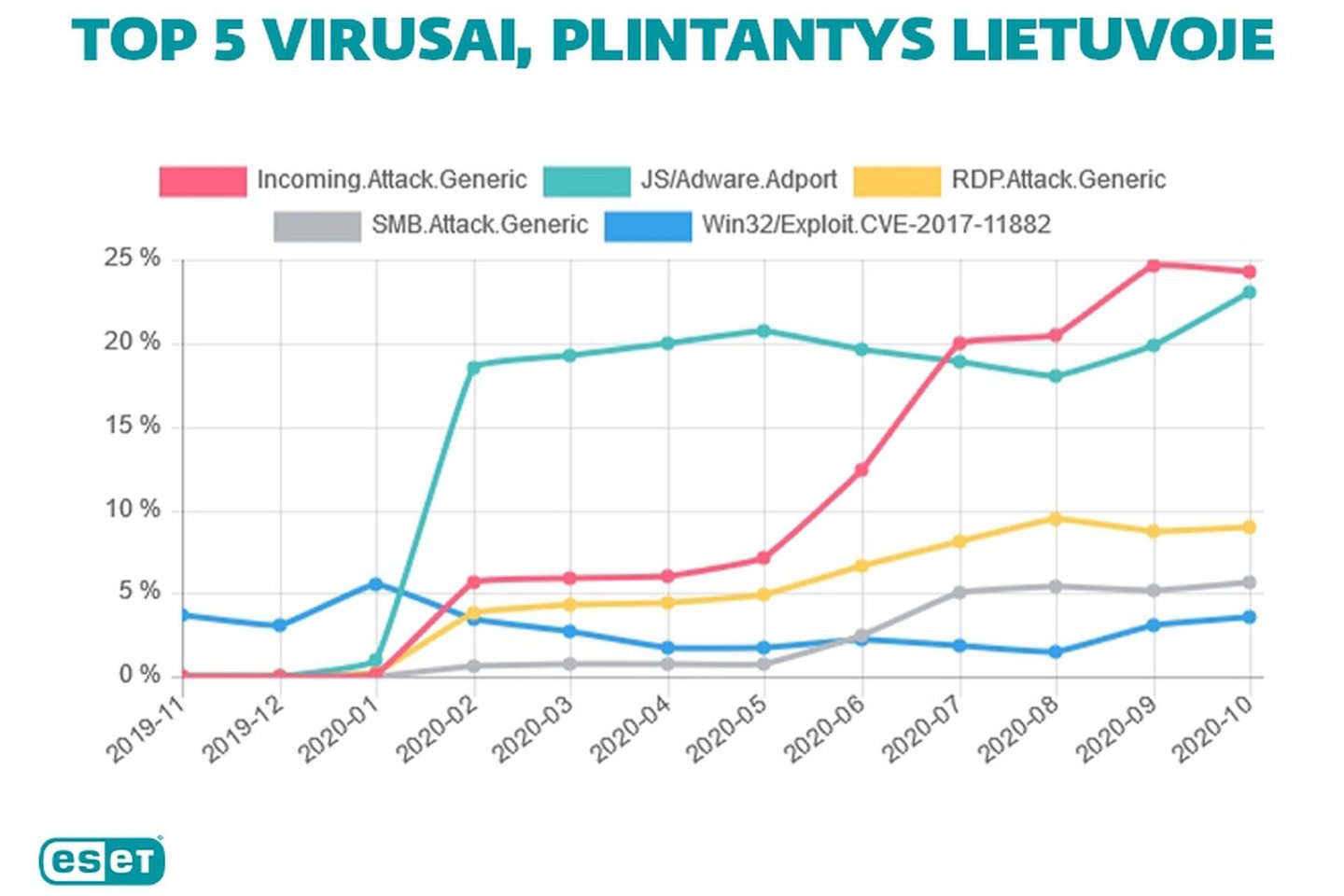

Ramūnas Liubertas pastebi, kad, remiantis „ESET Threat Intelligence“ telemetrijos duomenimis, pastarąjį pusmetį Lietuvoje labiausiai aktyvios kenkėjiškos grėsmės, bandančios „brute-force“ metodu parinkti slaptažodžius nesaugiai (nenaudojant virtualiojo privataus tinklo paslaugos, VPN) į internetą atvertiems kompiuteriams (Incoming.Attack.Generic, RDP.Attack.Generic) arba perimti komunikaciją tarp nutolusio kompiuterio ir serverio (SMB.Attack.Generic).

Tokių įsibrovimų pasekmės: masinis kompiuteriuose esančių duomenų užšifravimas, įtraukimas į botnet tinklą ir kiti įmonei skaudūs padariniai. Taip pat „ant bangos“ kenkėjiškos programos, kurios be vartotojo žinios į interneto naršykles siekia įdiegti reklaminius įskiepius (JS/Adware.Adport) arba užkrėsti kompiuterį išnaudojant neatnaujintos programinės įrangos pažeidžiamumus (Win32/Exploit.CVE-2017-11882).

Patarimai, kaip apsisaugoti nuo kenkėjiškų grėsmių

- Vengti lankytis abejotinos reputacijos interneto svetainėse, susijusiose su nemokamų programų parsisiuntimu, suaugusiųjų turiniu ar lošimais;

- Nuotoliniu būdu jungtis prie įmonės vidinio tinklo tik naudojant virtualųjį privatų tinklą (VPN);

- Neatidarinėti įtartinų el. laiškų ir jų prisegtukų ypač iš nežinomų siuntėjų;

- Operatyviai diegti naujausius operacinės sistemos atnaujinimus;

- Naudoti pažangią antivirusinę programą;

- Atnaujinti naudojamą interneto naršyklę;

- Nediegti nelegalios programinės įrangos.